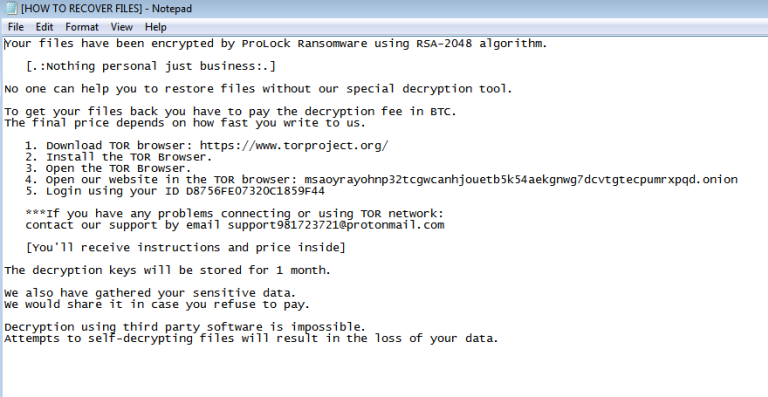

To mohlo přispět k tomu, proč dešifrovací klíč, který oběti obdrží po zaplacení výkupného, aby svá data zase dešifrovali, ve skutečnosti zašifrované soubory poškodí. To znamená, že i když oběti zaplatí, existuje možnost, že budou jejich data ztracena nebo bude jejich obnova ještě nákladnější.

I bez zašifrování kvůli výkupnému může ProLock svým obětem způsobit značnou ekonomickou škodu, protože šifrování je pravděpodobně pouze posledním krokem při narušení cílené sítě. Organizace mohou učinit preventivní kroky před těmito typy útoků, včetně zabezpečení vzdáleného přístupu k síti, když přesunou přístup přes RDP (Remote Desktop Protocol) za virtuální privátní síť a začnou pro vzdálený přístup používat vícefaktorovou autentizaci. Jako u všech ransomwarových hrozeb, udržování off-line záloh a ochrana desktopů i serverů před malwarem posiluje také zabezpečení před útoky jako je ProLock. Aktuální nástroje na zabezpečení koncových bodů (jako např. Intercept X with EDR viz článek) mohou být efektivní při zmírnění a zastavení útoku.

„I za nejlepších okolností je těžké se z ransomwarového útoku zotavit. Ale obvyklé šifrovací schéma ransomwaru ProLock, společně s vadným dešifrovacím nástrojem poskytovaným útočníky obětem ochotným spolupracovat a zaplatit výkupné, obnovení ještě více komplikují,“ uvedl Sean Gallagher, senior threat research ve společnosti Sophos. „V prostředí ransomwaru jsou taktiky, které ProLock používá, bolestně známé – použít RDP, phishing nebo malware třetích stran pro získání vzdáleného přístupu a využít nativní nástroje Windows k šíření jejich malwaru. Použití steganografie ke skrytí jejich kódu a obfuskovaných PowerShell skriptů pro jeho spuštění činí detekování těchto typů útoků bez silné ochrany před malwarem přinejmenším obtížným, a to zejména během pandemie. Společnosti se musí důkladně podívat na to, jak nasazují RDP a vzdálený přístup. Pouhé zavedení dvoufaktorové autentizace pro vzdálený přístup a umístění RDP relací za virtuální privátní síť může významným způsobem snížit potenciál pro takové útoky.“