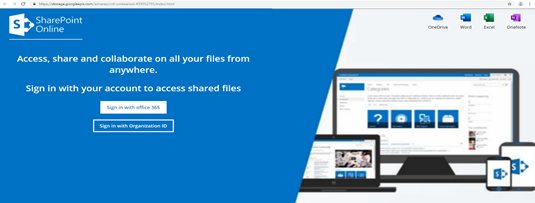

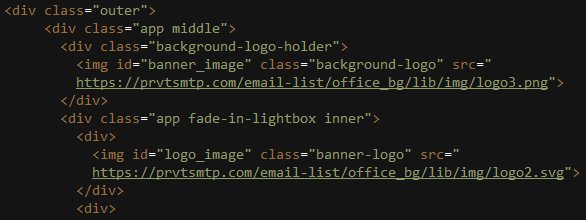

Check Point ukazuje, jak se například hackeři snažili zneužít pokročilé funkce GCP k sofistikovanému phishingovému útoku. Hackeři nahráli PDF dokument s odkazem na phishingovou stránku na Disk Google. Phishingová stránka, hostovaná na storage.googleapis[.]com/asharepoint-unwearied-439052791/index.html, žádala uživatele, aby se přihlásil pomocí jména a hesla k Office 365 nebo podnikovému e-mailu. Když uživatel vybral jednu z možností, zobrazilo se vyskakovací okno s outlookovou přihlašovací stránkou. Po zadání přihlašovacích údajů se zobrazil skutečný PDF report publikovaný renomovanou poradenskou společností. Žádná z těchto fází v uživateli nevyvolávala podezření na něco nebezpečného, protože phishingová stránka byla hostována ve službě Google Cloud Storage. Zdrojový kód phishingové stránky ovšem ukázal, že většina zdrojů byla načtena z webu prvtsmtp[.]com, který patřil hackerům. Útočníci začali používat Google Cloud Functions pro spuštění kódu v cloudu, aniž by došlo k odhalení jejich vlastní škodlivé domény. Analýza stránky prvtsmtp[.]com ukázala spojení s ukrajinskou IP adresou (31.28.168[.]4). Mnoho dalších domén souvisejících s tímto phishingovým útokem bylo napojeno na stejnou nebo jiné IP adresy ze stejného bloku síťových IP adres.

Phishingová stránka vyzývá uživatele k přihlášení pomocí jména a hesla k Office 365

PDF report publikovaný renomovanou konzultační společností

Ukázka škodlivého kódu ve phishingové stránce

„Hackeři se snaží zneužít důvěru v cloudová úložiště, protože je takový phishingový útok mnohem těžší identifikovat. Tradiční poučky, jak poznat phishingový útok, jako je napodobování domén nebo webové stránky bez certifikátů, v podobných případech tak úplně nefungují. Uživatelé Google Cloud Platform, týká se to ale i AWS a Azure, by si na tento nový trend měli dávat pozor a preventivně se zabezpečit proti podobným útokům. Pomoci mohou například technologie pro emulaci a extrakci hrozeb, uživatel se pak nemusí bát s hrůzou kliknout na každý dokument,“ uvedl Pavel Krejčí, Security Engineer ve společnosti Check Point.

Jak se chránit?

- Dávejte si pozor na podezřelé domény, e-maily a soubory od neznámých odesílatelů, zejména pokud nabízí speciální akce a slevy. Například „Exkluzivní lék na koronavirus za 150 dolarů“ obvykle nevěstí nic dobrého.

- Neotvírejte neznámé přílohy a neklikejte na odkazy v e-mailech.

- Dejte si pozor na vzhled domén, pravopisné chyby v e-mailech a na webových stránkách.

- Ujistěte se, že objednáváte zboží z důvěryhodného zdroje. Rozhodně neklikejte na různé propagační odkazy v e-mailech a raději vyhledejte požadovaného prodejce třeba prostřednictvím vyhledávače, jako jsou Google nebo Seznam. Klikejte na odkaz přímo na stránce s výsledky vyhledávání.

- Nepoužívejte stejná hesla pro různé účty a aplikace.

- Používejte komplexní bezpečnostní řešení, které vás ochrání před známými i neznámými kyberhrozbami.