• Útočníci pečlivě analyzují vytipované cíle, blížící se transakce a měsíce sledují chování potenciálních obětí.

• Primárními cíli jsou organizace, u kterých jsou běžné velké finanční transakce, ať už se jedná o obchod s nemovitostmi a uměním, vlády nebo armády.

• Check Point například odhalil sofistikovaný kybergang, který ze tří společností ukradl 1,3 milionu dolarů.

• FBI považuje BEC podvody za vůbec nejvýnosnější kyberhrozbu.

Co je BEC podvod?

BEC (Business Email Compromise) označuje podvody, při kterých se útočníci snaží vydávat za někoho z vedení společnosti a přimět zaměstnance poslat peníze na podvodné účty. BEC podvod začíná hackem e-mailu a vydáváním se za vedoucí pracovníky, obvykle generálního ředitele nebo finančního ředitele. Kyberzločinci následně požadují zdánlivě legitimní firemní platbu. E-mail vypadá autenticky a zdá se, že pochází opravdu od někoho z vedení společnosti, takže zaměstnanec žádosti vyhoví a odešle peníze na bankovní účet, který je ovšem ve skutečnosti podvodný. Kromě přímého převodu financí na účty kyberzločinců se útočnícy někdy snaží úředníky přesvědčit k nákupu dárkových poukazů, které dále prodávají.

Útočníci využívají sociální inženýrství, aby oklamali zaměstnance a vyvolali v nich dojem, že komunikují s generálním ředitelem nebo někým z vedení společnosti. Útočníci také dlouhodobě a detailně studují potenciální oběti a jejich organizace a sledují i budoucí obchody a finanční transakce.

BEC podvod je běžně spojován především s osamělými hackery. Check Point ale zjistil, že během koronavirové pandemie roste sofistikovanost a organizovanost těchto zločinů. V dubnu 2020 zveřejnil Check Point podrobnosti o kybergangu Florentine Banker, který okradl 3 organizace o 1,3 milionu dolarů. Útočníci měsíce studovali vytipovaný cíl, manipulovali korespondencí, registrovali podvodné domény a opatrně si vypláceli finance. Tým Check Point Incident Response pomohl okradeným společnostem získat zpět alespoň více než polovinu ukradené částky, zároveň ale Check Point varoval další organizace, protože kybergang Florentine Banker měl v hledáčku řadu dalších společností.

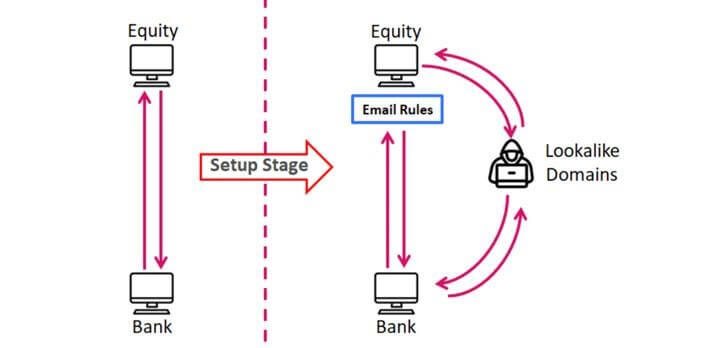

Obrázek 1: Schéma použité kybergangem Florentine Banker ke krádežím

Podle kyberbezpečnostní společnosti Check Point jsou primárním cílem těchto BEC podvodů organizace, které běžně pracují s vysokými finančními transakcemi. Tyto finanční instituce by měly věnovat speciální pozornost tomu, jak hackeři pracují. Check Point podobné útoky rozdělil do pěti fází:

1. Sledování a analýza. Jakmile útočníci získají kontrolu nad e-mailovým účtem oběti, začnou číst e-maily. Kybergangy tráví dny, týdny nebo dokonce měsíce průzkumem, než se aktivně zapojí do komunikace, trpělivě mapují obchodní procesy a postupy, způsoby převodu peněz a vztahy uvnitř i vně organizace.

2. Kontrola a izolace. Útočníci začínají oběť izolovat od třetích stran a kolegů vytvořením zvláštních e-mailových pravidel. Tato pravidla přesměrují všechny e-maily s filtrovaným obsahem nebo předmětem do složky monitorované útočníky.

3. Podvodné domény. Útočníci registrují podvodné domény, které vypadají věrohodně a podobně jako legitimní domény subjektů zapojených do e-mailové korespondence, kterou chtějí útočníci zachytit. Útočník začne odesílat e-maily z těchto podvodných domén a vytvoří novou konverzaci nebo pokračuje v existující konverzaci, takže oběť nepostřehne, že by s e-maily mělo být něco v nepořádku.

4. Žádost o peníze. Útočníci začnou vkládat podvodné informace o bankovním účtu pomocí následujících technik:

a. Zachycení legitimních bankovních převodů

b. Vytvoření nových požadavků na bankovní převod

5. Převod peněz. Kybergangy manipulují konverzací, dokud třetí strana neschválí nové bankovní údaje a nepotvrdí transakci. Pokud banka odmítne transakci kvůli neshodám v měně, jménu příjemce nebo z jakéhokoli jiného důvodu, jsou útočníci připraveni vše opravit, dokud peníze neskončí na jejich účtu.

„Hackeři se snaží zneužít nárůst práce z domova a BEC podvody jsou součástí tohoto trendu. Pozor by si měly dát zejména organizace, které běžně pracují s vysokými finančními transakcemi. Hackeři mohou sledovat a manipulovat e-maily, takže je důležité znát rizika a techniky zločinců. Vzhledem ke vzrůstající oblibě i nutnosti práce z domova můžeme očekávat další nárůst podobných kyberútoků,“ uvedl Petr Kadrmas, Security Engineer Eastern Europe ve společnosti Check Point.

Jak chránit vaši organizaci před BEC? Check Point doporučuje dodržovat základní bezpečnostní opatření:

1. Povolte vícefaktorové ověřování pro podnikové e-mailové účty. Implementace vícefaktorové autentizace ztěžuje kyberzločincům přístup k e-mailu zaměstnanců.

2. Neotvírejte e-maily od neznámých odesílatelů. Když už e-mail otevřete, neklikejte na odkazy a přílohy, protože často obsahují malware a útočníci tak mohou proniknout nejen do vašeho počítače.

3. Dvakrát zkontrolujte e-mailovou adresu odesílatele. Falešná e-mailová adresa se často podobá legitimní e-mailové adrese.

4. Před odesláním financí nebo dat si vždy ověřte, že jde o legitimní požadavek.

5. Dávejte v e-mailové komunikaci přeposlat místo odpovědět na zprávu. Pokud totiž zvolíte přeposlat, pak musíte správnou e-mailovou adresu zadat ručně nebo jí vybrat z adresáře. Přesměrování zajišťuje, že používáte správnou e-mailovou adresu zamýšleného příjemce.