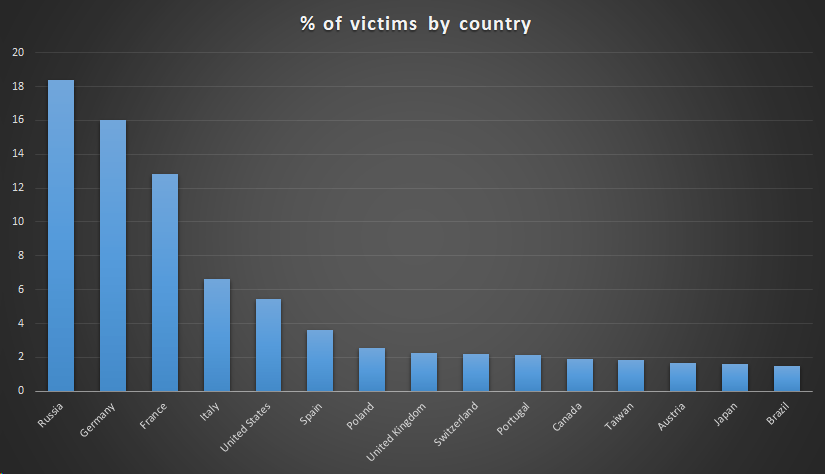

Kaspersky Lab odhaduje, že se tento útok mohl dotknout více než milionu uživatelů po celém světě.

Útok na dodavatelský řetězec (supply chain attack) je jedním z nejnebezpečnějších a nejefektivnějších způsobů infekce, který v posledních několika letech začali kyberzločinci velmi často používat. Dokladem toho jsou například útoky ShadowPad nebo CCleaner. Tento typ útoku se zaměřuje na konkrétní slabiny v propojených systémech životního cyklu produktu – ať už se jedná o slabiny na straně lidských, organizačních, materiálních nebo vlastnických zdrojů. Útočníci tak mohou daný systém napadnout v jakoukoliv chvíli od počáteční fáze vývoje produktu až po jeho doručení k zákazníkovi. Může se tak stát, že i když má prodejce svoji infrastrukturu dobře zabezpečenou, vyskytnou se zranitelnosti u jeho dodavatelů a ty ohrozí celý dodavatelský řetězec.

Útočníci mající na svědomí ShadowHammer si za počáteční bod své infekce vybrali systém softwarových aktualizací ASUS Live Update Utility. To je předinstalovaný program ve většině počítačů značky ASUS, který má na starosti automatickou aktualizaci BIOS, UEFI, ovladačů a aplikací. Díky ukradeným oficiálním digitálním certifikátům, kterými ASUS podepisoval své sestavy, manipulovali útočníci se staršími verzemi softwaru tohoto prodejce, do kterých vpravili škodlivý kód. Infikované verze tohoto softwarového nástroje byly opatřeny legitimními digitálními certifikáty a distribuovány prostřednictvím oficiálních serverů softwarových aktualizací společnosti ASUS. Kvůli tomu byly pro většinu bezpečnostních řešení takřka neviditelné.

Ačkoliv se obětí útoku mohli stát všichni uživatelé dotčených softwarů, hackeři stojící za ShadowHammer se zaměřili pouze na několik stovek z nich, o kterých už měli nějaké informace. Odborníci z Kaspersky Lab zjistili, že kód každého backdooru obsahoval tabulku s ručně vepsanými MAC adresami – unikátním identifikátorem síťových adaptérů používaných k připojení počítače k síti. Po svém spuštění na napadeném zařízení backdoor ověřil svou MAC adresu s touto tabulkou. Pokud se MAC adresa s jednou z uvedených shodovala, stáhnul malware další část škodlivého kódu. V opačném případě infiltrovaná aktualizace neprovedla žádnou síťovou aktivitu, což je také důvod, proč zůstal tento útok dlouho neobjeven. Celkem identifikovali odborníci více než 600 MAC adres. Ty byly napadeny více než 230 unikátními backdoory s různými shellkódy.

Modulární přístup a preventivní opatření, která útočníci zavedli, aby jim nedopatřením neunikl část kódu nebo některá data, ukazují na to, že pro ně bylo velmi důležité zůstat ve skrytu. Mezitím s chirurgickou přesností útočili na dobře vybrané cíle. Detailnější technická analýza odhaluje pokročilý arzenál útočníků a velmi vysokou úroveň vývoje v rámci skupiny.

Hledání podobného malwaru odhalilo další tři dodavatele softwaru z Asie, kteří byli napadeni backdoorem využívajícím velmi podobné metody a techniky. Společnost Kaspersky Lab o tomto problému informovala jak společnost ASUS, tak i další výrobce.

„Tito výrobci digitálních zařízení jsou pro hackerské skupiny APT velmi atraktivní, protože skrz ně mohou cílit na jejich širokou zákaznickou základnu. Do teď není zcela jasné, jaký mají útočníci záměr, ani kdo je za útok odpovědný. Na základě techniky použité pro spuštění škodlivého kódu a dalších objevených stop ale předpokládáme, že by tvůrci ShadowHammeru mohli mít něco společného se skupinou BARIUM APT. Ta je v minulosti podepsaná mimo jiné pod útoky ShadowPad a CCleaner. Tato kampaň nám opět demonstruje, jak mohou být útoky na dodavatelský řetězec nebezpečné,“ komentuje Vitaly Kamluk, vedoucí speciálního týmu GReAT společnosti Kaspersky Lab.

Všechny produkty Kaspersky Lab tento malware úspěšně detekují a blokují.

Kompletní technické podrobnosti představí Kaspersky Lab na Security Analyst Summitu v Singapuru, který se letos koná od 9. do 11. dubna.

Na blogu Securelist je k dispozici shrnující report o tomto útoku a také speciální nástroj, díky němuž uživatelé zjistí, jestli se jejich zařízení dostalo do středu pozornosti hackerů.