Musíme počítat s tím, že je jen otázkou času, než dojde k bezpečnostnímu incidentu. Z toho důvodu si při správě nevystačíme jen s „restrikcemi/obranými opatřeními“, ale musíme mít i plán, jak úspěšný útok či prolomení sítě odhalit co nejdříve.

Z reportu společnosti „M-Trends 2019“ společnosti FireEye vyplývá, že v polovině případů trvá odhalení úspěšného útoku více jak 177 dní a toto číslo se neustále zvyšuje. Musíme na tom zapracovat! Čím dříve útok/prolomení odhalíme, tím dříve se můžeme začít bránit a minimalizovat tak škody.

Jak útok odhalit? Musíme své prostředí (počítače, sítě, servery) monitorovat a hledat známky útoku. Známkám útoku se říká indikátory útoku (IoA – indicator of attack) či indikátory kompromitace (IoC – indicator of compromise). Jednoduše řečeno hledáte v síti chování/situace, které se v ní objevují jen v případě útoku/nelegitimní aktivity (např. když na serveru najdete ransomware, pak je to poměrně jistá známka toho, že je vaše síť prolomená).

Dobré indikátory kompromitace mají být:

- včasné: pokud například detekujeme útok tím, že najdeme ransomware, na reakci už je pozdě;

- na správném místě: čím cennější aktivum (server, data, výrobní stroj), tím více IoC k němu potřebuji;

- přesné: když se IoC objeví, budete s určitostí vědět, že jde o kompromitaci.

IoC na vnitřní síti

Síťová IoC jsou užitečná tehdy, když máte síť pod kontrolou a jsou na ni i vaše cenná „aktiva“.

Komunikace v síti

Pokud se útočník dostane do vnitřní sítě, většinou nemá hned přístup na počítač/server/data, ke kterým se chce dostat. Z toho důvodu síť prozkoumává a snaží se dostat ke svému cíli. Během této fáze však zároveň generuje spoustu neobvyklého síťového provozu.

Jednou z možností, jak detekovat nevhodnou aktivitu na síti, je nasadit si IDS (Intrusion Detection System). Například nainstalovat si open-source IDS Snort na vyřazený počítač nebo virtuální server. Ten je schopen na základě signatur detekovat nelegitimní aktivitu v komunikaci na LAN (případně mezi VLAN, či WAN). Výhodou jsou pořizovací náklady „pouze“ v ceně vašeho času. Po odladění má systém vysokou přesnost, dobré pokrytí a včasnost.

Přednáška na téma: V čem nám mohou honeypoty pomoci a proč bychom je měli používat. (Blackhat USA 2015, by Haroon Meer)

Další možností je nasadit si do sítě honeypot (např. OpenCanary). Jde o program, který se na síti tváří jako snadná oběť pro hackera. Pokud jej hacker při skenování sítě spatří, velice pravděpodobně na něj zaútočí. Pokus o útok vám honeypot okamžitě hlásí. Vy tak víte, že máte v síti problém a z jakého zařízení útok přišel. Výhodou honeypotu je rychlejší nasazení, vysoká přesnost i skvělá včasnost. Avšak nepokryje tolik případů jako třeba IDS. Pro svou potřebu si však můžete vyvinout i vlastní honeypoty.

Komunikace DO a Z internetu

Pokud máte všechna zařízení ve své LAN, musí se k nim útočník nejdříve dostat. To může provést skrze Wi-Fi, přímým připojením do LAN (viz kapitola níže), nebo skrze internet.

Je tedy dobré mít možnost detekovat útok/kompromitaci přímo na hraničním (LAN/WAN) routeru. To umožňují NGFW/UTM routery (next-generation firewall/unified threat management). Jejich pořizovací cena je vyšší než u běžných routerů a zároveň je nutné platit roční předplatné. Nicméně získáte funkci, která vám pomáhá lépe zabezpečit síť a detekovat útoky. Tato zařízení jsou schopna detekovat komunikaci se známými botnety, servery obsahujícími viry, DNS dotazy na domény se špatnou reputací, exploity v datové komunikaci, využívání anonymizačních a VPN služeb, velké datové toky do cizích zemí. Toto řešení má skvělou včasnost (dokáže odhalit/zastavit hackera ještě předtím, než zařízení kompromituje) a dobré pokrytí s přesností.

Neznámá zařízení na síti

Pokud do uzavřené sítě připojí někdo cizí zařízení, vždy je to problém. Zařízení může v síti způsobovat výpadky, nebo to může být zařízení útočníka.

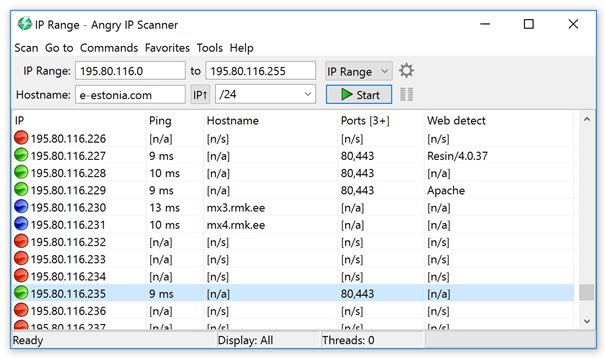

Rozhraní programu pro skenování sítě (Zdroj: https://angryip.org)

Je proto třeba sledovat zařízení, která se na vaší síti nacházejí. Např. pomocí pravidelných skenů sítě (třeba s Angry IP Scanner), nebo vyčítáním ARP tabulky routeru. U nás jsme si detekci zařízení zautomatizovali vlastním Powershell skriptem, který data vyčítá přímo z routerů a porovnává oproti databázi monitorovacího systému.

Jaké IoC můžete sledovat na počítačích, serverech a dalších síťových zařízeních?

Lidé s notebooky se s nimi často zdržují mimo firemní síť, mimo dosah síťových IoC. Pokud dojde k jejich prolomení v kavárně nebo hotelu, nemusíme si toho bez IoC přímo na zařízeních všimnout. Stejně tak nemusí síťové IoC odhalit útok v šifrovaném spojení nebo nový typ útoku, pro který ještě není signatura.

Změny na zařízeních

Je dobré sledovat změny v nainstalovaném softwaru na počítači. Zvláště když uživatelé nemají administrátorská práva, aby mohli software instalovat. V takovém případě buď software instalujete (či admin), nebo útočník či virus.

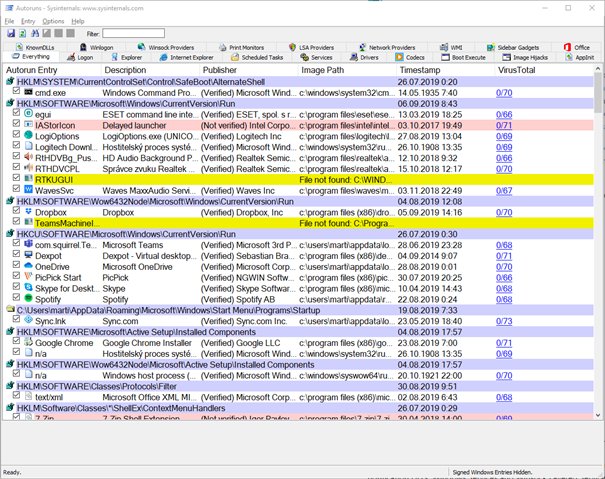

Následně je užitečné přidat sledování programů, ovladačů, skriptů a dynamických knihoven, které se automaticky spouští se zapnutím PC a přihlášením uživatele. K tomu velice dobře poslouží nástroj „Autoruns“ od Microsoftu, který má i CLI verzi, takže se dá skriptovat a také umožňuje vše automaticky zkontrolovat oproti Virustotal.com.

Autoruns od SysInternals s výpisem všech položek, které automaticky startují s PC (Zdroj: vlastní)

Stejně tak je dobré sledovat uživatelské účty, které v systému existují (ať už lokálně či v doméně) a členství ve skupinách. Útočníci často zakládají nové účty, které v dalších fázích útoků používají, nebo zvedají oprávnění účtům, které již kompromitovali.

Logy

Centrálně sbírat a vyhodnocovat logy. Zejména u síťových zařízení jako switche, UPS, NASy nebo routery jsou to často jedny z mála možných IoC. Co v log souborech sledovat záleží na typu zařízení. Nicméně stejně jako v minulém případě je dobré sledovat záznamy o úspěšných i neúspěšných přihlášeních (přeci jen tak často se na ta zařízení nikdo nepřihlašuje) a změnách v uživatelských účtech.

Antivirus

Antivirus je ve všech firmách standardem a slouží hlavně k prevenci. Brání uživatelům stáhnout a spustit malware, který by mohl zařízení kompromitovat. Nicméně data z antiviru se dají použít i jako IoC. Když hacker nějaké zařízení prolomí, většinou si na něj stáhne další hackerské nástroje. A antiviry dokáží tyto nástroje detekovat.

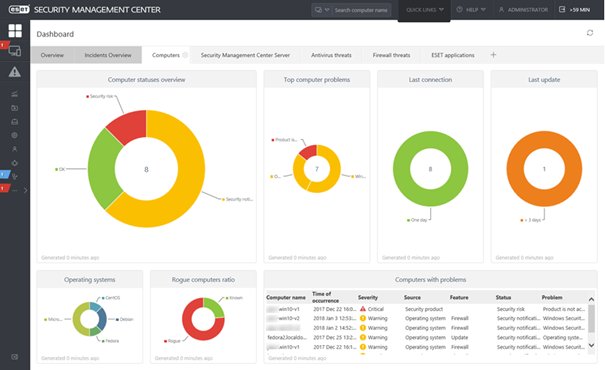

Většina antivirů má centrální správu, ve které se informace o detekovaných virech sbírají. Správce sítě by je tak měl pravidelně kontrolovat, nebo si nechat zasílat pravidelné reporty.

ESET Security Management Center – rozhraní pro centrální správu antivirů od firmy ESET (zdroj: https://help.eset.com).

Nachystané pasti

Obdobně jako je honeypot síťová past na hackera, tak i na zařízeních si na něj můžeme nalíčit pasti. Například vytvořit soubor se zajímavým jménem a uložit jej tam, kde jej běžný uživatel nenajde, nebo nebude mít oprávnění k jeho otevření.

Hacker na prolomeném zařízení získává většinou správcovská práva a zároveň je při vyhledávání dat důkladnější, takže soubor objeví. Když soubor následně otevře (ať již na daném zařízení nebo na svém serveru), přijde o tom správci sítě notifikace. Bezplatnou službou/technologií, která toto umí, jsou např. Canarytokens.

Stejně tak můžete tyto „pasti“ nastražit mezi běžná data. Pokud dojde k jejich zcizení, je pravděpodobné, že nastražený soubor někdo otevře a vy se tak dozvíte, že se to stalo, kdy se tak stalo a z jaké IP adresy byl soubor otevřen.

Pro každou firmu mohou fungovat jiná IoC. Záleží na jejím prostředí, používaných programech a stylu práce zaměstnanců. Zmíněná IoC nám prokazují dobrou službu při správě sítí našich zákazníků a věřím, že i pro vás mohou být dobrou inspirací. Pokud jste již nějaké IoC implementovali, tak také víte, že vymyslet, jaké IoC sledovat, je jen první krok.

Druhý a těžší krok je, jak je efektivně sledovat, aby to nezabralo příliš času a udržel se ve věcech pořádek. Nám k tomu pomáhá monitorovací systém – ten spouští skripty, které měří, co potřebujeme a výsledky vrací zpět do monitorovacího systému, kde jsou prezentovány v přehledné podobě.

Autor: Martin Haller, PATRON-IT